Solamente il 9% dei siti PA è sufficientemente sicuro

Garantire la sicurezza dei propri cittadini è una prerogativa di uno Stato. Il termine stesso sicurezza però, negli ultimi anni ha subito la medesima mutazione della società. In un mondo sempre più digitale, sempre più cloud e sempre più basato sulla cessione di informazioni personali, sono proprio i big data, i dati delle persone, ad essere considerati il novo oro. Dare la sicurezza che i propri dati non vengano trafugati quindi, dev’essere una nuova prerogativa dello Stato.

Questo almeno per quanto riguarda i siti governativi, della pubblica amministrazione e di tutta la macchina statale. Agenzia per l'Italia Digitale, cioè l’agenzia pubblica istituita dal governo Monti e che ha il compito di monitorare e garantire la realizzazione degli obiettivi dell’Agenda digitale italiana, lo scorso 18 dicembre ha pubblicato un interessante report proprio sulla sicurezza dei siti della pubblica amministrazione. Il documento analizza il corretto utilizzo del protocollo HTTPS e dei livelli di aggiornamento delle versioni dei CMS dei portali istituzionali di tutte le amministrazioni censite in IPA, cioè nell’Indice delle Pubbliche Amministrazioni.

I portali istituzionali monitorati sono stati 21.682, ma di questi quelli realmente raggiungibili sono stati 20.018. Su questo numero quindi si basa l’analisi di AgID che ha riscontrato come solamente il 9% dei portali analizzati sia sufficientemente sicuro. Il 2%, cioè 445 siti, non hanno il protocollo HTTPS, il 22% è mal configurato ed il 67% mostrerebbe dei gravi problemi di sicurezza.

I particolare quindi sono stati 445 i siti in cui si è riscontrata la totale mancanza del protocollo HTTPS. Questo garantisce la sicurezza in quanto certifica, tramite una connessione criptata, l’autenticità del sito, la protezione della privacy e l’integrità dei dati scambiati. Dei 20.018 siti analizzati ben 13.297 presenterebbero dei gravi problemi di sicurezza, altri 4.510 avrebbero una canale HTTPS mal configurato e solamente 1.766, cioè il 9%, sarebbero sufficientemente sicuri.

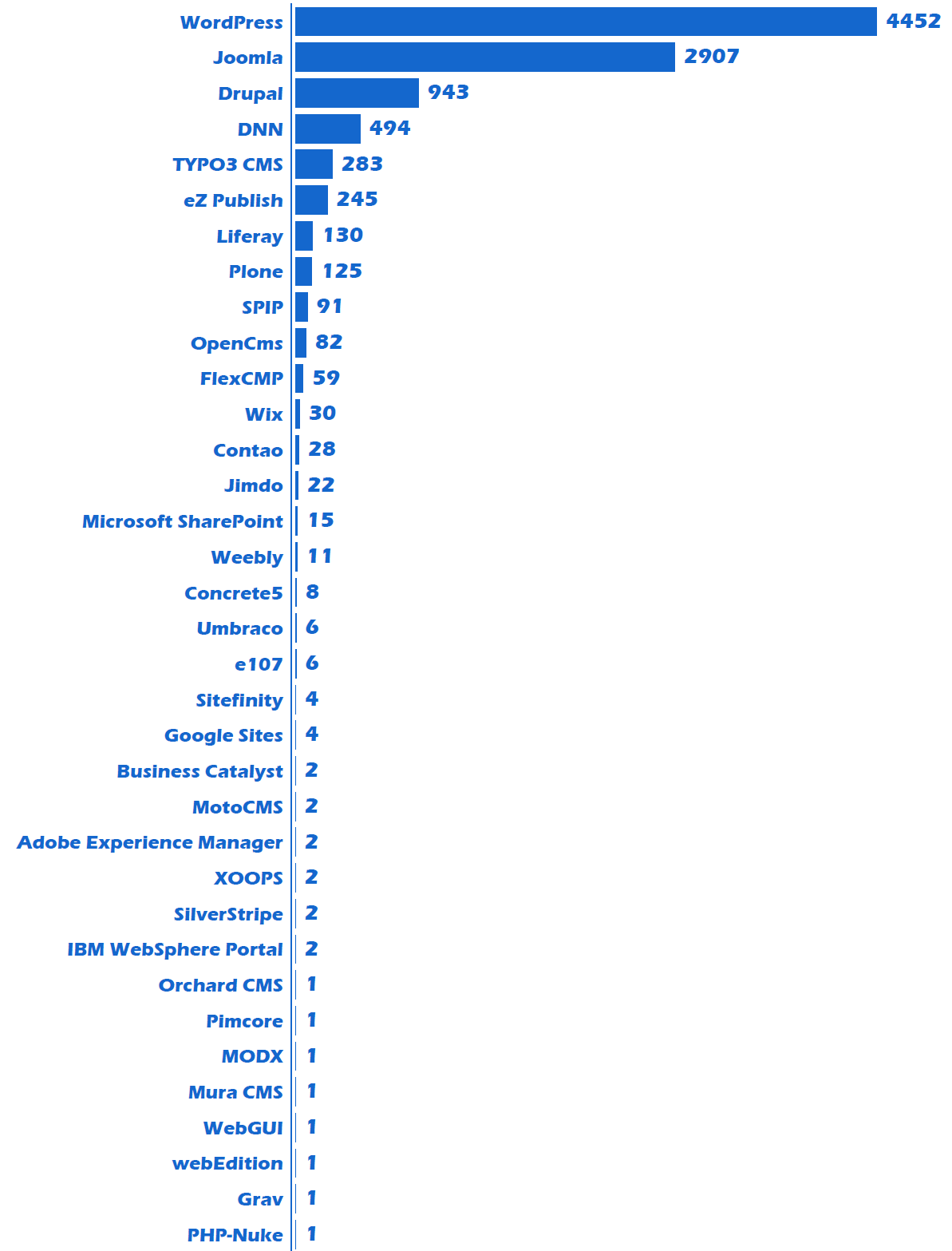

L’analisi di AgID poi, si concentra anche sulla struttura dei vari siti. Dei 21.682 in questo caso sono risultati raggiungibili 20.050 portali Istituzionali, per i quali è stato è stato analizzato il CMS utilizzato ed il livello di aggiornamento.

In 9.965, quindi il 49.7% del totale, il monitoraggio ha riscontrato l’utilizzo di un CMS tra i più diffusi (WordPress, Joomla, Drupal..ecc). Di questi solamente il 13.7% ha aggiornato il CMS all’ultima versione disponibile. Una problematica che rende quindi una grande parte dei siti della pubblica amministrazione vulnerabili.

“Utilizziamo migliaia di volte al giorno questi protocolli - ha dichiarato Mauro Conti, professore dell’università di Padova ed esperto di cybersicurezza -. L’http ci permette di navigare in internet, nei siti web. Il protocollo https non è altro che un’implementazione dell’http che ci permette di fidarci dei siti con cui stiam parlando. Abbiamo bisogno di questo protocollo e tutti i siti della pubblica amministrazione dovrebbero utilizzarlo. Lo studio che è stato fatto da AgID cerca quindi di capire qual è lo stato dei siti della pubblica amministrazione italiana in termini di sicurezza, ed ha stupito vedere che domini e servizi web istituzionali, registrati nell’Indice delle Pubbliche Amministrazioni, non sono stati nemmeno raggiungibili. Solo il 2% non utilizza l’https ma il problema poi è anche come son configurati i vari servizi”.

“Un problematica riscontrata - continua Mauro Conti - è quella dell’aggiornamento del software, in particolare dei CMS. Ben il 67% di questi siti ha una qualche vulnerabilità. Il software in generale è un qualcosa di estremamente complesso che può portare a bug e vulnerabilità. I bug sono come un qualcosa che potrebbe non funzionare perfettamente e potrebbe portare al crash o, detto in termini più chiari, al non funzionamento del sito. Questi bug però potrebbero essere delle vulnerabilità che, se sfruttate nel modo giusto, potrebbero permettere all’attaccante di aver accesso ai servizi sul web o al computer che sta gestendo questi servizi. Queste vulnerabilità però a volte vengono rese note, anche dallo stesso produttore e a questo punto chi mantiene i servizi online dovrebbe avere la responsabilità di aggiornare il software all’ultima versione disponibile. Se non si fa ciò quello che accade è che, se abbiamo un software non aggiornato, e abbiamo visto da questo report che solo il 13% dei siti hanno il cms aggiornato, chiunque con un minimo di capacità informatica può capire qual è la vulnerabilità ed accedere al sistema”.